Este módulo é um recurso para professores

Computação forense

O procedimento das perícias digitais envolve a busca, obtenção, preservação e manutenção de provas digitais; sua descrição, explicação, determinação de sua origem e significado; a análise das provas e sua validade, determinação de sua confiabilidade e relevância para o caso; e o relato de outras provas pertinentes ao caso (Maras, 2014).

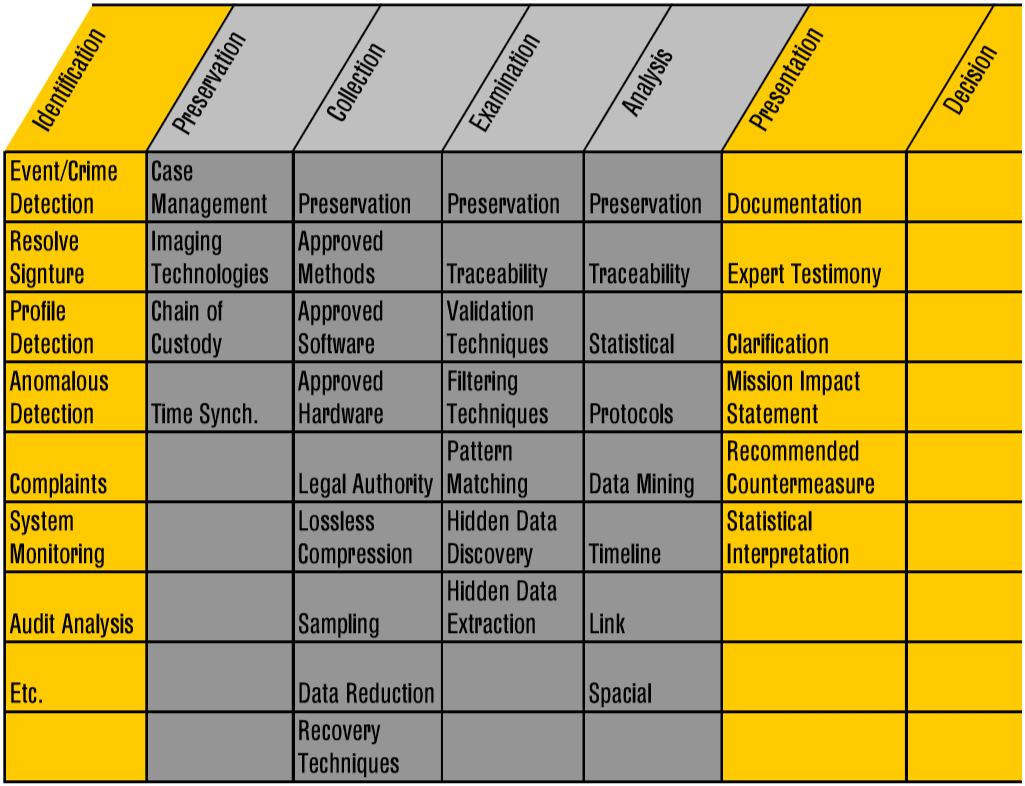

Existem várias metodologias de computação forense. Em 2001, o Digital Forensic Research Workshop, uma organização sem fins lucrativos que se dedica a “patrocinar grupos técnicos de trabalho, conferências anuais e competições para promover a pesquisa e o desenvolvimento”, instituiu um modelo baseado no protocolo do Federal Bureau of Investigation (FBI), dos Estados Unidos, para exame de local de crime, que inclui sete fases: identificação, preservação, coleta, exame, análise, apresentação e decisão (Palmer, 2001, p. 14) (veja a Figura 1).

|

IDENTIFICAÇÃO |

PRESERVAÇÃO |

COLETA |

EXAME |

ANÁLISE |

APRESENTAÇÃO |

DECISÃO |

|

Detecção do evento ou crime |

Gestão de caso |

Preservação |

Preservação |

Preservação |

Documentação |

|

|

Extração de assinatura |

Tecnologias de imagem |

Métodos aprovados |

Rastreabilidade |

Rastreabilidade |

Depoimento de perito |

|

|

Detecção de perfil |

Cadeia de custódia |

Software aprovado |

Técnicas de validação |

Métodos estatísticos |

Esclarecimento |

|

|

Detecção de anomalias |

Sincronização temporal |

Hardware aprovado |

Técnicas de filtragem |

Protocolos |

Relatório de impacto da missão |

|

|

Solução de reclamações |

|

Fundamento legal |

Padrão de combinação |

Mineração de dados |

Contramedidas recomendadas |

|

|

Monitoramento do sistema |

|

Compressão sem perdas |

Descoberta de dados ocultos |

Cronologia |

Interpretação estatística |

|

|

Análise de auditoria |

|

Amostragem |

Extração de dados ocultos |

Link |

|

|

|

Etc |

|

Redução de dados |

|

Espacial |

|

|

|

|

|

Técnicas de recuperação |

|

|

|

|

Figura 1. Palmer, Gary. (2001). Relatório técnico do DFRWS: um roteiro para a pesquisa forense digital. Seminário de Perícia Digital. Utica, Nova Iorque. p. 24 (em inglês).

Em 2002, outro modelo de perícia digital foi proposto. Com nove etapas, baseou-se no paradigma do Digital Forensic Research Workshop 2001 e no já referido protocolo de exame de local de crimes do FBI (Reith, Carr e Gunsch, 2002) e foi denominado “Modelo Digital Abstrato Forense” (Baryamureeba e Tushabe, 2004, 3):

1. identificação: “reconhecer um incidente a partir de indicadores e determinar seu tipo”;

2. preparação: “preparação de ferramentas, técnicas, mandados de busca e autorizações de monitoramento e suporte de gerenciamento”;

3. estratégia de abordagem: desenvolver “um procedimento a ser usado para maximizar a coleta de provas não contaminadas, minimizando o impacto sobre a vítima”;

4. preservação: “o isolamento, proteção e preservação do estado das provas físicas e digitais”;

5. coleta: “gravação da cena física e duplicação de provas digitais usando procedimentos padronizados e aceitos”;

6. exame: “uma pesquisa sistemática aprofundada de provas relacionadas ao suposto crime”;

7. análise: “determinação da importância, reconstrução de fragmentos de dados e formulação de conclusões com base nas provas encontradas”;

8. apresentação: “resumo e explicação das conclusões”; e

9. devolução das provas: “bens materiais e digitais são devolvidos ao verdadeiro proprietário”.

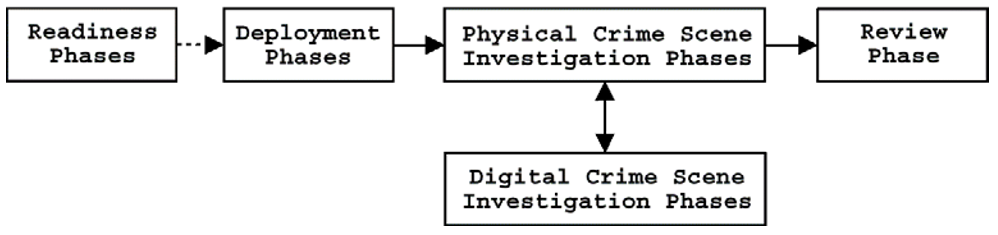

Em 2003, foi proposto o Modelo Integrado de Investigação Digital (veja a Figura 2), com uma abordagem investigativa mais holística, com cinco estágios básicos, cada um com suas próprias fases (Carrier e Spafford, 2003): prontidão (ou seja, avaliação da capacidade operacional e da infraestrutura de apoio à investigação); implantação (incidente detectado, equipe responsável notificada e autorização para investigação obtida - por exemplo, um mandado para investigações policiais ou uma autorização do supervisor para investigações particulares); exame do local do crime (a cena do crime é preservada, provas físicas relevantes são identificadas, faz-se a documentação da cena do crime, coletam-se as provas físicas na cena do crime, examinam-se essas provas, reconstituem-se os eventos do local do crime e apresentam-se as conclusões em juízo); exame digital do local do crime (preservação e identificação das provas digitais relevantes, documentação dessas provas, tratamento e análise das provas, reconstituição dos fatos e apresentação das conclusões no julgamento); e revisão (estando concluída a investigação, faz-se uma avaliação para identificar as lições aprendidas no trajeto).

TRADUÇÃO DA FIGURA 2: Fase de prontidão → Fase de implantação → Fase de exame do local de crime (Fase de examdigital do local do crime - embaixo) → Fase de revisão.

Figura 2. Fases do Modelo Integrado de Investigação Digital: Carrier, Brian D. e Eugene H. Spafford. (2003). Materializando o processo de investigação digital. International Journal of Digital Evidence, Vol. 2(2), p. 6. (em inglês).

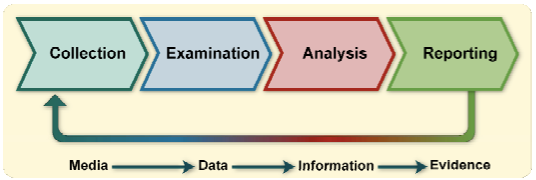

Em 2006, o Instituto Nacional de Padrões e Tecnologia dos Estados Unidos propôs um modelo de perícia digital em quatro fases (veja a Figura 3) em seu Guia de Integração de Técnicas Forenses na Resposta a Incidentes (SP 800-86) (Kent et al., 2006, 3-1): a fase de coleta, que inclui a identificação de provas no local e sua rotulagem, documentação e coleta final; fase de exame na qual são determinadas as ferramentas e técnicas forenses apropriadas para extrair provas digitais relevantes, preservando-se sua integridade; fase de análise na qual as provas extraídas são avaliadas para determinar sua utilidade e aplicabilidade ao caso; e a fase de relatório, que abrange as ações executadas durante a perícia digital e a apresentação dos resultados em laudo.

TRADUÇÃO DA FIGURA 3: COLETA → EXAME → ANÁLISE → RELATÓRIO

Mídia → Dados → Informação → Prova

Figura 3. Instituto Nacional de Padrões e Tecnologia, modelo de investigação digital em quatro fases proposto em SP 800-86: Kent, Karen et al. (2006). Guia de Integração de Técnicas Forenses na Resposta a Incidentes. National Institute of Standards and Technology. p. 25.

Em 2001, outro modelo investigativo foi proposto pelo Instituto Nacional de Justiça (NIJ), do Departamento de Justiça dos Estados Unidos. No particular, o guia sobre Investigação Eletrônica de Locais de Crime do NIJ, revisado em 2008, concentra-se nos procedimentos da cena física do crime, em como preservá-la e avaliá-la, ou seja, em como identificar dispositivos relevantes com potencial para prova digital, em documentar a cena do crime, coletar dispositivos úteis e empacotar, transportar e, finalmente, guardar tais aparelhos.

Os modelos acima mencionados baseiam-se na suposição de que todas as fases listadas serão concluídas em cada investigação de crime e do cibercrime (Rogers et al., 2006). Na prática, contudo, não é o que ocorre. Como o volume de dados e de dispositivos digitais que os coletam, armazenam e compartilham expandiram-se exponencialmente, levando a que mais casos criminais envolvam algum tipo de dispositivo eletrônico, torna-se impraticável a realização de exames periciais detalhados em cada um deles. Como Casey, Ferraro e Nguyen (2009) apontaram, “poucos [laboratórios forenses digitais] ainda podem se dar ao luxo de criar uma duplicata forense de cada peça de mídia e realizar uma perícia forense aprofundada de todos os dados nessas mídias (…). Não faz sentido esperar pela revisão de cada mídia, se apenas algumas delas já fornecem dados com significado probatório” (p. 1353).

Em vista disso, foram desenvolvidos modelos de procedimentos forenses digitais que levam esta questão em consideração. Por exemplo, Rogers et. al (2006) propuseram o Modelo de Triagem de Campo Ciberforense (CFFTPM), “um modelo de perícia forense digital de abordagem no local do fato ou em campo” com vistas a “fornecer a identificação, análise e interpretação de provas digitais em um curto espaço de tempo, sem a necessidade de ter levar o(s) sistema(s) ou a mídia ao laboratório para um exame aprofundado ou a de obter uma imagem forense completa” (s. 19). Com base nesse modelo, Casey, Ferraro e Nguyen (2009) propuseram “três níveis de perícia forense” que podem ser usados no campo ou no laboratório:

1. Inspeção forense de levantamento ou de triagem. Essa inspeção é realizada para revisar rapidamente possíveis fontes de evidência e priorizar certas fontes para exame, com base na importância do tipo de prova que podem conter e na volatilidade dessa prova (Casey, Ferraro e Nguyen, 2009, pp. 1353 e 1356 ).

2. Perícia forense preliminar. Para acelerar o processo perícia digital, é realizado uma perícia forense preliminar nas fontes identificadas durante a primeira fase, para encontrar informações que possam ser usadas na investigação para obter provas diretas, circunstanciais ou outras provas de corroboração do caso em questão (Casey, Ferraro e Nguyen, 2009, pp. 1353 e 1356-1359). A falha em encontrar artefatos forenses (ou seja, dados que possam ser relevantes para uma investigação forense digital) durante este exame, o que pode acontecer potencialmente por terem sido ignorados, não significa automaticamente que uma perícia forense mais detalhada não será realizada. Isto depende do caso e das políticas e procedimentos daqueles que conduzem a perícia.

3. Perícia forense detalhada. Todas as fontes de prova são examinadas. Esse tipo de perícia geralmente é realizada, “quando há suspeita de destruição de provas, quando surgem perguntas adicionais e quando um caso se aproxima do julgamento.” (Casey, Ferraro e Nguyen, 2009, p. 1359).

A viabilidade e a relevância de cada modelo e suas etapas continuam sendo objeto de debates (Valjarevic e Venter, 2015; Du, Le-Khac e Scanlon, 2017). A realidade é que cada país segue seus próprios padrões, protocolos e procedimentos forenses para perícias digitais. No entanto, diferenças nos procedimentos podem ser um impedimento à cooperação internacional em investigações policiais (consulte o Módulo 7 sobre cooperação internacional contra o cibercrime).

Seguinte: Standards e boas práticas em computação forense

Seguinte: Standards e boas práticas em computação forense

Regressar ao início

Regressar ao início