Este módulo é um recurso para professores

Crimes contra a confidencialidade, integridade e disponibilidade dados e sistemas informáticos

Conforme discutido no Módulo 1 na introdução à cibercriminalidade, os “novos” crimes cibernéticos (ou seja, os crimes ciberdependentes) são em regra aqueles que têm como alvo sistemas, redes e dados e visam comprometer sua confidencialidade (o acesso a esses sistemas, redes e dados), sua integridade (a precisão, a inalterabilidade e a confiabilidade desses dados) e sua disponibilidade (a acessibilidade a tais dados, serviços e sistemas quando necessário). Esses cibercrimes inclue o acesso não autorizado (hacking); a criação, posse e distribuição de malwares; ataques de negação de serviço (DoS); ataques distribuídos de negação de serviço (DDoS); e desfiguração de sites (ou seja, uma forma de vandalismo on-line direcionado ao conteúdo de websites).

Você sabia?

Nas Filipinas, a Lei de Prevenção de Cibercrimes de 2012, Lei Republicana n. 10175 (RA10175), tem disposições específicas que classificam crimes tipificados no Código Penal Revisado, de 1930, e em leis especiais como cibercrimes, se cometidos com o uso de TIC, sancionando-os com pena superior à prevista no referido Código.

Hacking é um termo usado para descrever o acesso não autorizado a sistemas, redes e dados (a seguir designado como “alvos”). O hacking pode ser cometido apenas para obter acesso a um alvo ou para obter ou manter esse acesso com violação da autorização. Marcos normativos nacionais ou regionais criminalizam o acesso intencional não autorizado (consulte o Módulo 3 sobre Marcos Normativos e Direitos Humanos, para obter informações sobre a culpabilidade exigida para a configuração de cibercrimes) a um site ou a informações, mediante condutas que contornem medidas de segurança. Como exemplos, cite-se o artigo 1º da Lei Federal nº 2, de 2006, dos Emirados Árabes Unidos, sobre a prevenção de crimes de tecnologia da informação; e o artigo 2º da Convenção do Conselho da Europa sobre Cibercrimes (também conhecida como Convenção de Budapeste; a seguir denominada Convenção sobre Cibercrime).

Hackers também podem buscar acesso não autorizado a sistemas informáticos para causar danos ou outros prejuízos ao alvo. Em 2014, Lauri Love, um hacker britânico, desfigurou sites, obteve acesso não autorizado a sistemas informáticos do governo dos Estados Unidos e deles subtraiu informações confidenciais (Parkin, 2017). Tal cibercrime comprometeu a confidencialidade dos dados (ao obter acesso não autorizado ao site e ao sistema informático e dele retirar informações) e a integridade dos dados (ao desfigurar sites).

Cibercriminosos escolhem pacientes de clínica de cirurgia plástica como alvos

Cibercriminosos obtiveram acesso não autorizado ao computador de um cirurgião plástico lituano e obtiveram informações confidenciais sobre pacientes de diferentes partes do mundo, procedimentos que realizaram, fotos desses pacientes sem roupa, seus dados médicos, entre outras informações (Hern, 2017). Em seguida, os cibercriminosos extorquiram dinheiro de tais pacientes, ameaçando-os com a divulgação dessas informações se o resgate não fosse pago. O valor da extorsão variava de acordo com a quantidade e a qualidade das informações obtidas sobre cada paciente.

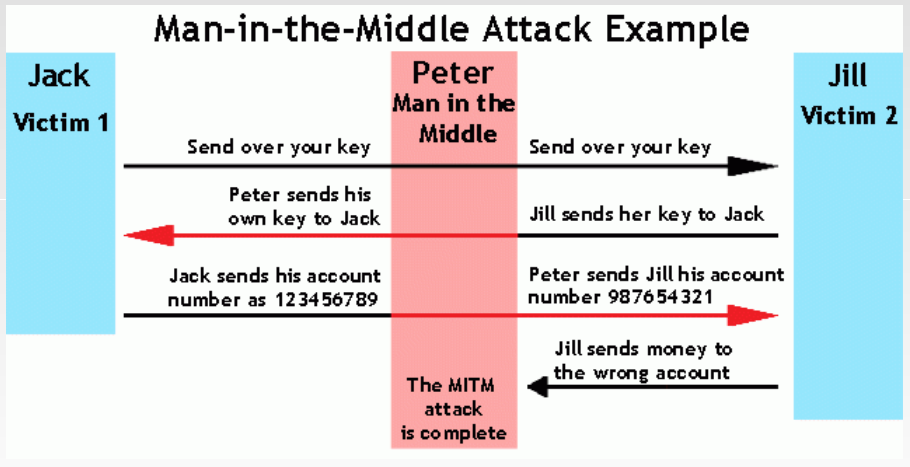

Além do acesso não autorizado a sistemas informáticos, os hackers podem tentar interceptar dados quando passam pela rede. O artigo 3º da Convenção sobre Cibercrime proíbe a "intercepção não autorizada, através de meios técnicos, de transmissões não públicas de dados informáticos, para, de ou dentro de um sistema informático, incluindo as radiações electromagnéticas emitidas por um sistema informático que transporte esses dados informáticos". A interceptação ilícita de dados também é proibida pelo Artigo 7.º da Convenção da Liga Árabe para Combate aos Crimes da Tecnologia da Informação, de 2010, e pelo Artigo 29 (2) (a) da Convenção da União Africana sobre Cibersegurança e Proteção de Dados Pessoais, de 2014. Um exemplo de interceptação ilegal é o ataque por meio de intermediário ou interposta pessoa (man-in-the-middle attack), que permite que um infrator intercepte as comunicações entre remetente e destinatário ou assuma a identidade do remetente ou do destinatário e se comunique fazendo-se passar por um deles. Esse cibercrime compromete a confidencialidade dos dados (por meio da espionagem) e a integridade dos dados (quando o agente se faz passar por remetente ou destinatário).

Como funciona um ataque por meio de intermediário (MITM attack)?

Os infratores sequestram conexões entre clientes e servidores criando duas conexões (criminoso-cliente e criminoso-servidor). O objetivo desse tipo de ataque é interceptar, receber ou enviar informações clandestinamente entre cliente e servidor (Maras, 2014, p. 308).

TRADUÇÃO DA IMAGEM - Coluna azul à esquerda: João (vítima 1). Coluna rosa (Pedro – interposta pessoa ou MITM). Coluna azul à direita: Maria (vítima 2). Primeira linha (seta apontando para a direita): Envia sua chave criptográfica – Envia sua chave critpográfica. Segunda linha (seta apontando para a esquerda): Pedro envia sua chave para João – Maria envia sua chave para João. Terceira linha (seta apontando para a direita): João envia o número de sua conta como 123456789 – Pedro envia o número de sua conta 987654321. Quarta linha (seta curta apontando para a esquerda): Maria envia o dinheiro para a conta errada – O ataque MITM é concluído.

Fonte da imagem: Veracode. Ataque do tipo Man-in-the-middle. Tutorial Man-in-the-Middle: Aprenda sobre Ataques Man-in-the-Middle, Vulnerabilidades e Como Evitar Ataques MITM.

Além do hacking, cibercriminosos podem interferir no funcionamento de sistemas informáticos ou no acesso a tais sistemas, serviços e dados. A interferência pode abranger a supressão, modificação, acréscimo, transmissão, edição, exclusão ou destruição de dados, sistemas ou serviços. A Convenção sobre Cibercrime do Conselho da Europa proíbe a interferência em dados, que é definida no artigo 4º como "a danificação, o apagamento, a deterioração, a alteração ou supressão não autorizados de dados informáticos”, se internacionais. A interferência de dados também é proibida nos termos do artigo 29 (2) (a) da Convenção da União Africana sobre Cibersegurança Cibernética e Proteção de Dados Pessoais, de 2014, e do Artigo 8 da Convenção da Liga Árabe sobre o Combate aos Crimes da Tecnologia da Informação de 2010.

A Convenção sobre Cibercrime do Conselho da Europa também proíbe a interferência nos sistemas informáticos (sabotagem informática), que é definida como o “a perturbação grave, não autorizada, do funcionamento de um sistema informático mediante inserção, transmissão, danificação, eliminação, deterioração, alteração ou supressão de dados informáticos” (artigo 5º). Tal cibercrime também é objeto do Artigo 29 (1) (d) da Convenção da União Africana sobre Cibersegurança e Proteção de Dados Pessoais, de 2014. Um exemplo de sabotagem informática é um ataque de negação de serviço (ou ataque DoS), que interfere sobre o sistema informático sobrecarregando servidores ou computadores intermediários (roteadores, por exemplo) com solicitações de acesso para impedir que o tráfego legítimo acesse um site ou use um sistema (Maras, 2016, p. 270).

Um ataque distribuído de negação de serviço (ou ataque DDoS) refere-se ao uso de vários computadores e outras tecnologias digitais para realizar ataques coordenados com a intenção de sobrecarregar servidores ou computadores intermediários para impedir o acesso de usuários legítimos (Maras, 2016, p. 270 -271). Eis um exemplo de um ataque DDoS (CloudFlare, 2018): imagine muitos computadores tentando conectar-se a um único computador (o servidor) ao mesmo tempo. Aquele determinado computador tem uma capacidade limitada de processamento e pouca largura de banda de rede. Se muitos computadores tentarem se conectar ao mesmo tempo, o servidor não poderá responder a cada conexão com rapidez suficiente. O resultado é que o servidor pode não ser capaz de responder a usuários reais porque estará ocupado com solicitações falsas de acesso.

Os ataques DDoS podem ser conduzidos por um indivíduo, grupos de pessoas ou por Estados. Países podem visar infraestruturas críticas, consideradas essenciais para o funcionamento da sociedade. Por exemplo, o País A sofre uma série de ataques DDoS perpetrados contra seu setor financeiro pelo País B. Como resultado desses ataques cibernéticos, os cidadãos do país A não conseguem acessar serviços bancários online e os caixas eletrônicos deste país funcionam intermitentemente.

Ataques DDoS são possíveis graças à utilização de dispositivos digitais infectados com softwares maliciosos (ou malware) que permitem o controle remoto desses dispositivos e seu emprego em interferências cibernéticas. Uma botnet, ou seja, uma rede de dispositivos digitais infectados (conhecidos como zumbis) pode ser usada para a prática de outros cibercrimes, como o cryptojacking. Crytopjacking é uma tática pela qual a capacidade de processamento de computadores infectados usada para a mineração de criptomoedas, isto é, criação de moedas digitais protegidas por criptografia, em proveito financeiro da pessoa ou das pessoas que controla(m) os dispositivos digitais infectados (ou seja, o controlador da botnet) ou daqueles que os contrataram (consulte o Módulo 13 sobre cibercriminalidade organizada para obter mais informações sobre criptomoedas).

Os cibercriminosos também podem produzir, possuir ou distribuir ferramentas informáticas de uso indevido, o que inclui dispositivos tecnológicos, softwares maliciosos (malwares) e senhas, códigos de acesso e outros dados que permitem que indivíduos obtenham acesso ilegal a um alvo, nele interfiram ou interceptem dados. O Artigo 9º ("crime de uso indevido de meios de tecnologia da informação") da Convenção da Liga Árabe de Combate aos Crimes da Tecnologia da Informação criminaliza:

(1) a produção, venda, compra, importação, distribuição ou fornecimento de: (a) quaisquer ferramentas ou programas projetados ou adaptados para a finalidade de cometer os crimes indicados nos Artigos 6º [(crime de acesso ilícito), Artigo 7º (crime de interceptação ilícita) e Artigo 8º (crime contra a integridade dos dados)]… (b) a senha de acesso ao sistema informático, o código de acesso ou informação semelhante que permita o acesso ao sistema informático com o objetivo de usá-lo para a prática de qualquer dos crimes indicados nos Artigos 6º a 8º… [e] (2) a obtenção de quaisquer ferramentas ou programas mencionados nos dois parágrafos acima, com o objetivo de usá-los para cometer qualquer dos delitos indicados nos Artigos 6º a 8º.

Da mesma forma, o artigo 6º da Convenção sobre Cibercrime do Conselho da Europa proíbe:

a produção, venda, aquisição para efeitos de utilização, importação, distribuição, ou outras formas de disponibilização de (…) um dispositivo, incluindo um programa informático, concebido ou adaptado antes de mais para permitir a prática de uma das infracções previstas nos artigos 2º a 5º [e/ou] uma palavra passe, um código de acesso ou dados similares que permitem aceder, no todo ou em parte, a um sistema informático, com a intenção de os utilizar para cometer qualquer uma das infracções previstas nos artigos 2º a 5º, [bem como] a posse de um dos elementos referidos (...) desde que utilizados com a intenção de cometer qualquer das infracções previstas nos artigos 2º a 5º.

Essa conduta ilícita é descrita na Convenção sobre Cibercrime do Conselho da Europa como utilização indevida de dispositivos. Nos termos do Artigo 6 (3), os Estados “podem reservar-se o direito de” não proibir a conduta prevista no Artigo 6º, desde que essa reserva não diga respeito à venda, distribuição ou disponibilização por outra forma de “uma palavra passe, um código de acesso ou dados similares que permitem aceder, no todo ou em parte, a um sistema informático, com a intenção de os utilizar para cometer qualquer uma das infracções previstas nos artigos 2º a 5º.” Além disso, de acordo com o Artigo 6 (2) não deve ser criminalizada a produção, venda, aquisição para uso, importação, distribuição ou disponibilização ou posse por qualquer outra forma dos itens listados no Artigo 6º que não sejam destinados à prática de uma infração prevista nos artigos 2º a 5º da Convenção, como a “realização de testes autorizados ou a proteção de um sistema informático”. Este artigo, portanto, reconhece a dupla utilidade dessas ferramentas – para uso legítimo ou para uso ilícito.

As leis nacionais variam quanto à criminalização do uso indevido de dispositivos informáticos. A legislação de alguns países cobre a posse, criação, distribuição e uso de ferramentas informáticas abusivas, enquanto outros países criminalizam apenas algumas dessas condutas (UNODC, 2013). O uso indevido de códigos de acesso a computadores também não é proibido de forma generalizada pelos ordenamentos jurídicos nacionais (UNODC, 2013).

O malware (ou software malicioso) pode ser usado para infectar sistemas-alvo, a fim de monitorá-los, coletar dados, assumir o seu controle, modificar ou danificar o sistema operacional ou seus dados. O Artigo 3 (b) do Acordo de Cooperação da Comunidade de Estados Independentes para o Combate aos Crimes relativos a Informações Computadorizadas, de 2001, proíbe a "criação, uso ou distribuição de software malicioso". Existem várias formas de malwares que podem ser usados para infectar sistemas informáticos (Maras, 2014; Maras, 2016):

1. Worm: software malicioso autônomo que se espalha sem a necessidade de atividade do usuário.

2. Vírus: malware que depende de ações do usuário para disseminação (por exemplo, um arquivo executável com vírus se espalha quando aberto pelo usuário).

3. Trojan (cavalo de tróia): malware projetado para parecer um software legítimo, a fim de induzir o usuário a baixá-lo, infectando o sistema informático e permitindo espionagem, sbtração de informações ou a causação de danos.

4. Spyware: malware espião projetado para monitorar clandestinamente sistemas infectados e coletar e retransmitir informações ao criador ou ao usuário do software malicioso.

5. Ransomware: malware projetado para submeter um sistema ou seus arquivos ou dados ao controle do agente, de modo a impedir que o usuário o retome somente após o pagamento de um resgate. Cryptoransomware: uma forma de ransomware na qual um malware infecta o dispositivo digital de um usuário, criptografa seus documentos e dados e ameaça excluí-los se a vítima não pagar um resgate. Doxware é um cryptoransomware no qual o agente torna públicos os dados do usuário vítima, se o resgate não for pago.

Seguinte: Infrações relacionadas a computadores

Seguinte: Infrações relacionadas a computadores

Regressar ao início

Regressar ao início