Publicado en julio de 2018.

Este módulo es un recurso para los catedráticos

Técnicas especiales de investigación

Respecto a las actividades encaminadas a hacer cumplir la ley, cualquier técnica de investigación encubierta se denomina frecuentemente como “técnica especial de investigación” (SIT, en inglés). No existe una definición o una lista de las técnicas especiales de investigación (SIT) aceptada de forma global; de hecho, su carácter de constante evolución, a medida que las tecnologías que se utilizan avanzan, dificulta tener una lista completa. En 2005, el Consejo de Europa aprobó las recomendaciones a los Estados miembros sobre las técnicas especiales de investigación (SIT), y las definió de la siguiente manera: «Las técnicas especiales de investigación son aquellas que las autoridades competentes utilizan durante investigaciones criminales con el propósito de detectar e investigar delitos y sospechosos graves, al igual que recopilar información de forma que las personas objetivo no se den cuenta». (Rec(2005)10). Notablemente, la preocupación principal de los funcionarios encargados de hacer cumplir la ley, que refleja los distintos roles y prioridades que tienen comparados con los de las agencias de inteligencia, es asegurar que la información recopilada sea admisible posteriormente como prueba en contra de cualquier acusado en los tribunales. Por lo tanto, la forma en que se obtiene la información debe ser acorde a los requisitos legales nacionales e internacionales.

Mientras que estas y otras técnicas de investigación son útiles y, de hecho, necesarias en la lucha contra el terrorismo, su propio objetivo —recopilar información de forma que el objetivo no se dé cuenta— significa que el uso de las técnicas especiales de investigación (SIT) supone, por lo general, una interferencia con el derecho a la vida privada del objetivo y de otras personas. Asimismo, las agencias de investigación que utilizan estas técnicas normalmente buscarán prevenir, antes y durante un juicio, la divulgación de información sobre cómo se utilizaron dichas técnicas para no revelar sus métodos, entre otras cosas, a criminales peligrosos como los terroristas. Aunque es totalmente comprensible, cualquier error resultante de revelar información importante puede cuestionar la imparcialidad de cualquier juicio a un acusado. (Consulte el Módulo 11). Otras preocupaciones relacionados con los derechos humanos sobre el uso de las técnicas especiales de investigación (SIT), pueden ser el riesgo de que se utilice de manera discriminatoria en prácticas de elaboración de perfiles raciales, políticos o religiosos y el impacto de la vigilancia encubierta sobre las libertades fundamentales de religión, pensamiento, expresión, reunión y asociación. (Consulte el Módulo 13). Por estas razones, el uso de estas técnicas tiene que ser regulado y supervisado con cuidado, incluso judicialmente, para asegurar que se respeten por completo los derechos humanos. Estos temas se abordarán más adelante.

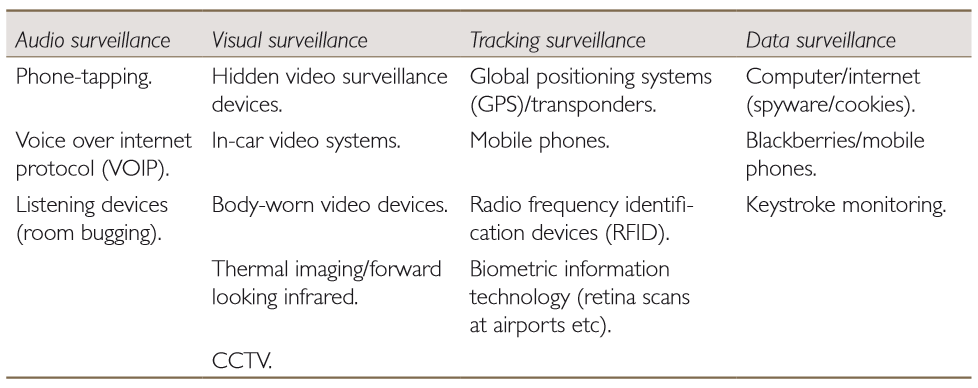

Vigilancia electrónica: ¿Qué son?Para entender mejor el tipo de medidas que implica la vigilancia electrónica, es útil dividir este concepto en distintos elementos ilustrativos. * Fuente: Oficina de las Naciones Unidas contra la Droga y el Delito (UNODC) (2009). Prácticas actuales de vigilancia electrónica durante la investigación de la delincuencia grave y organizada. |

El marco jurídico que regule las medidas de vigilancia tiene que cumplir con los requisitos de claridad y precisión adecuados, previsibilidad en cuanto a su aplicación y accesibilidad, tal que el marco jurídico en cuestión sea transparente y de acceso público. Debido a que las técnicas de vigilancia electrónica están en constante evolución, los legisladores tienen que tener especial cuidado en la elaboración del marco jurídico, ya que debe ser lo suficientemente preciso para cumplir con estos requisitos y, a la vez, mantener un grado de flexibilidad que demuestre su habilidad para permanecer vigente a medida que las tecnologías evolucionan.

Garantías relacionadas con la interceptación de las comunicacionesEl Tribunal Europeo de Derechos Humanos (TEDH) señala que «los riesgos de arbitrariedad son evidentes, especialmente, cuando el poder otorgado al ejecutivo se ejerce en secreto», como es el caso en la intercepción de comunicaciones. Por lo tanto, el establecimiento de una serie de garantías procesales para prevenir el uso arbitrario e ilegal del poder es esencial para proteger los derechos humanos. A continuación, figura una lista no exhaustiva con algunas de las garantías procesales clave sobre los métodos de interceptación de las comunicaciones.

La decisión del TEDH en el caso de Weber y Saravia * proporciona una ilustración de un examen muy minucioso de la legislación nacional (en este caso, alemana) sobre la interceptación de las comunicaciones para fines de la seguridad nacional. El TEDH examina hasta que punto la legislación alemana contiene las garantían mencionadas anteriormente. Finalmente, se concluyó que las garantías son suficientes, a pesar de que la legislación le otorgue amplios poderes de vigilancia secreta a las autoridades. * Weber y Saravia contra Alemania (Aplicación n.° 54934/00), Decisión del 29 de junio 2006, Tribunal Europeo de Derechos Humanos, párr. 93. |

No todas las técnicas de vigilancia electrónica tienen el mismo grado de intrusión en la vida privada de las personas; por ejemplo, un dispositivo de videovigilancia oculto que graba un espacio público no se considera como tal una invasión a la vida privada de las personas, no como lo es la interceptación de llamadas telefónicas o correos electrónicos. A mayor gravedad de la interferencia con las expectativas legítimas de privacidad, mayor será la necesidad de un marco jurídico detallado y de garantías procesales y supervisión más firmes.

La jurisprudencia de los órganos internacionales de derechos humanos, al igual que la legislación nacional y la jurisprudencia de la mayoría de países, no son totalmente consistentes con sus enfoques interpretativos que exigen que la interceptación del contenido de las comunicaciones (ya sea por teléfono, correo electrónico, protocolo de voz por internet o a través de un dispositivo de escucha colocado en un lugar privado) sea autorizada por orden judicial.

Otras normas y garantías sobre el uso de las técnicas especiales de investigación (SIT), entre ellos el intercambio de información como resultado de haberlas utilizado, existen en otros instrumentos también. Por ejemplo, el Artículo 50.1. de la Convención de las Naciones Unidas contra la Corrupción señala que:

Siempre que lo permitan los principios fundamentales de su ordenamiento jurídico nacional y conforme a las condiciones prescritas por el derecho interno, cada Estado parte adoptará, dentro de sus posibilidades, las medidas que sean necesarias para permitir que las autoridades competentes utilicen de forma adecuada la entrega vigilada y, cuando lo consideren apropiado, otras técnicas especiales de investigación, como la vigilancia electrónica o de otra índole y las operaciones encubiertas en su territorio y, así permitir la admisibilidad de pruebas que deriven de ello en los tribunales con objeto de combatir eficazmente la corrupción.

El Artículo 50 impulsa aún más a los Estados parte a «concluir sus acuerdos bilaterales o multilaterales para poder utilizar las técnicas especiales de investigación en el contexto de cooperación internacional» en relación con los delitos cubiertos en este Convenio (Artículo 50.2.); o a decidir en función de cada caso como utilizar las técnicas especiales de investigación (SIT) para que dichos acuerdos no afecten su uso (Artículo 50.3.). Los métodos previstos de estas técnicas incluyen a la interceptación (Artículo 50.4.). Otros instrumentos contienen disposiciones más generales sobre la confidencialidad de la «realidad y el fondo» de una solicitud de intercambio de información de inteligencia; por ejemplo, la Convención de las Naciones Unidas contra la Delincuencia Organizada Transnacional (art. 2; Resolución 1617 del Comité del Personal de las Naciones Unidas (UNSC, en inglés) (2005), párr. 6).

Siguiente: Vigilancia e interceptación de las comunicaciones

Siguiente: Vigilancia e interceptación de las comunicaciones

Volver al inicio

Volver al inicio